今回は、AWS Security Hub CSPMのセットアップ方法をご紹介します。

AWS Security Hub CSPMは、セキュリティ上問題のある設定を検出し、通知と改善の促進を行ってくれる非常に重要なサービスです。

設定不備による不正アクセスで高額な請求被害が発生したら、最悪ですよね。

ぜひ、AWS Security Hub CSPMを活用して、クラウド環境のセキュリティを強化しましょう!

セットアップ前にAWS Config有効を!

AWS Security Hub CSPMを利用するには、AWS Configを有効にする必要があります。以前の記事で、AWS Configのセットアップ方法を紹介しているのでぜひご覧ください。

CSPMの設定はたった2STEP

最初のページは以下の感じです。「Go to Security Hub CSPM」をクリックして以下に進みます。

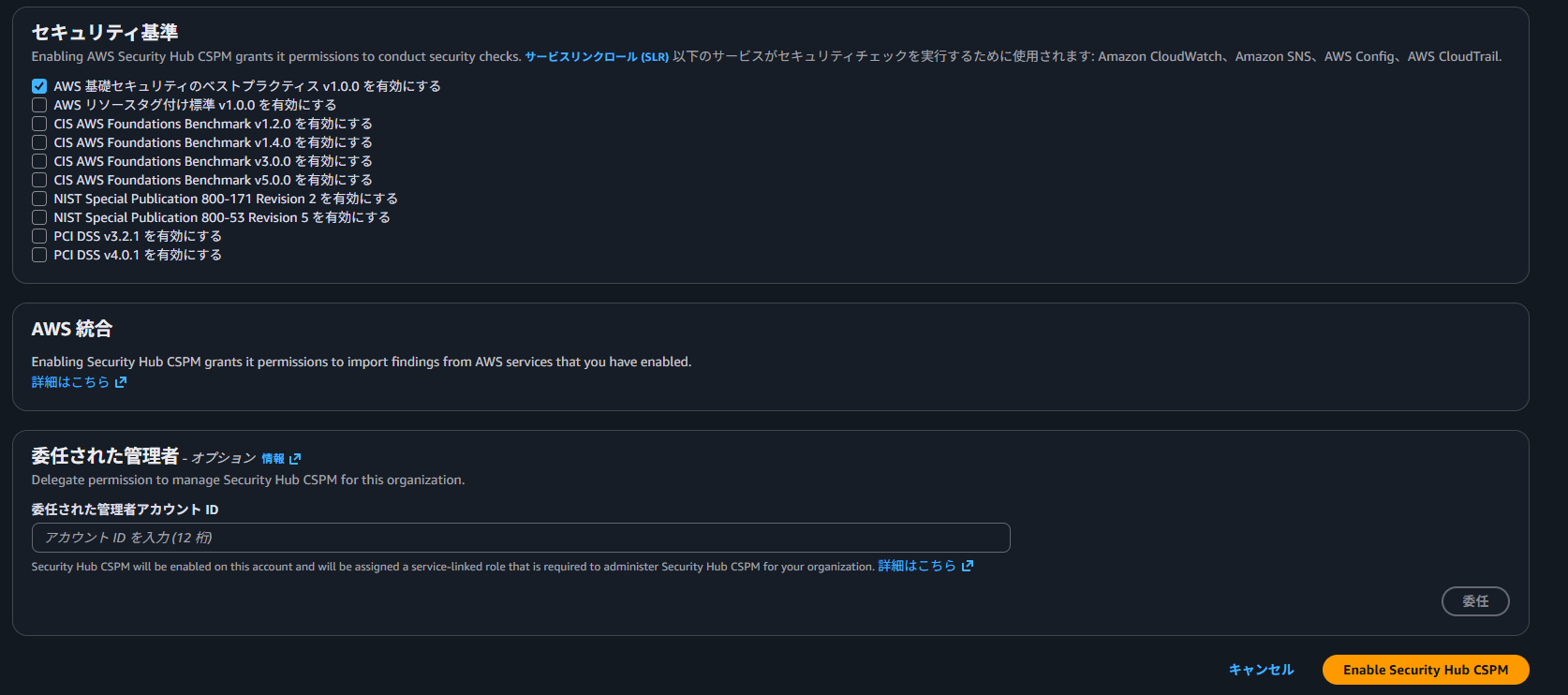

「AWS Security Hub CSPM」のセットアップ項目は2か所しかありません。「セキュリティ基準」と「委任された管理者」の2つです。

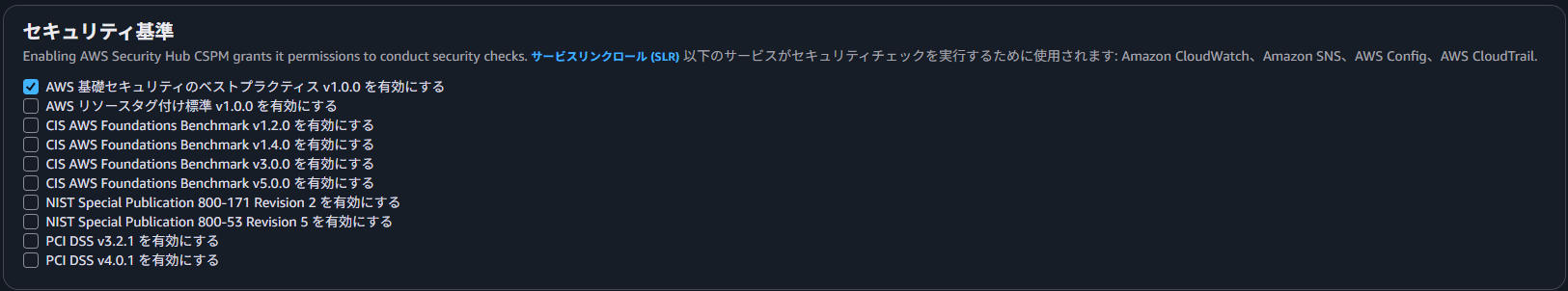

セキュリティ基準

セキュリティ基準とは、AWSが用意している設定不備などをチェックするマネージドルール群です。

決済機能の提供など高いセキュリティが求められるシステムでは、PCI DSSのルールを有効化すべきですが、特に要件がなければ、運用負荷の観点から

👉 「AWS 基礎セキュリティのベストプラクティス v1.0.0 を有効にする」だけをまず有効化する

のがおすすめです。

運用が安定してきたら、要件に応じて他のルールも段階的に有効化していくとよいでしょう。

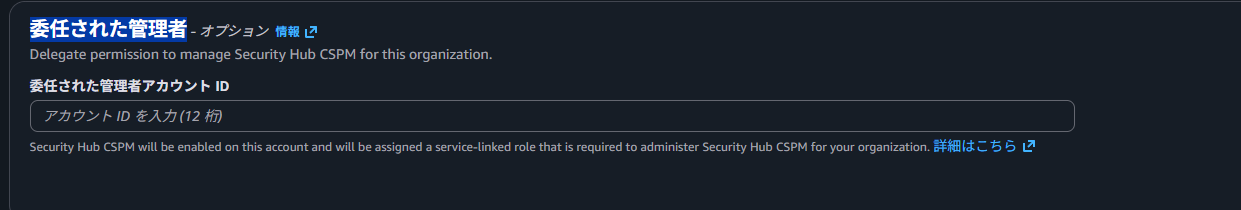

委任された管理者

マルチアカウント構成でセキュリティ専用のアカウントがある場合、そのアカウントIDを入力します。シングルアカウント構成の場合は、特に設定する必要はありません。

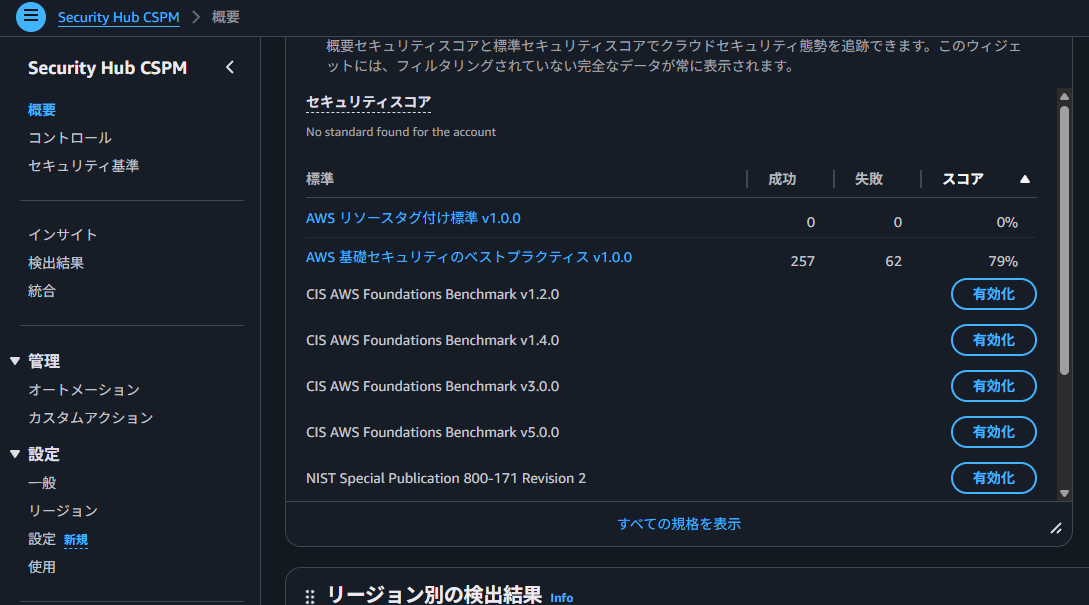

設定完了後、すぐに検知結果が表示される

以上の設定を入力し「AWS Security Hub CSPM」をクリックすると、すぐにセキュリティスコアが表示されます。

「AWS 基礎セキュリティのベストプラクティス v1.0.0 を有効にする」で「失敗」がカウントされており、これはセキュリティチェック(コントロール)が設定基準を満たしていない状態を指します。

同じページには具体的な検知内容も表示されていますが、今後の記事では、どのような設定が検知対象となるのかを詳しく紹介していきたいと思います。