AWS環境を運用していると、気づかないうちにリソースが意図しないアクセスを許してしまっていることがあります。特に複雑なIAMポリシーやクロスアカウントの設定が増えてくると、「誰が何にアクセスできるか?」を正確に把握するのは至難の業です。

そこで役立つのが IAM Access Analyzer です。本記事では、IAM Access Analyzer の概要とその有用性、使い方について解説します。

IAM Access Analyzerとは?

IAM Access Analyzerは、AWS IAMの機能の一つで、リソースに対して外部からのアクセスが可能になっている箇所を検出するためのツールです。たとえば以下のようなケースを自動で検出してくれます。

- S3バケットがパブリックに開放されている

- IAMロールが他アカウントから引き受け可能になっている

- KMSキーが外部に共有されている

つまり、「意図していない外部アクセス」を早期に見つけて対処するためのセキュリティガードレールの役割を果たします。

なぜ使うべきか?IAM Access Analyzerのメリット

1. 外部アクセスの“見える化”

Access Analyzerは、ポリシーを評価して「外部アカウントやインターネットからアクセス可能な設定」を洗い出してくれます。これにより、設定ミスや過剰なアクセス権限をすぐに検知できます。

2. セキュリティ監査への対応

セキュリティ監査では「誰が何にアクセスできるか」を明示することが求められます。Access Analyzerを使えば、証拠となるレポートや検出結果をそのまま提示できます。

3. 継続的な監視が可能

Access Analyzerは一度だけの分析だけでなく、継続的なモニタリングにも対応。新たにアクセス許可が作成された際には自動でアラートを出すこともできます(CloudWatchと連携可能)。

使い方の基本

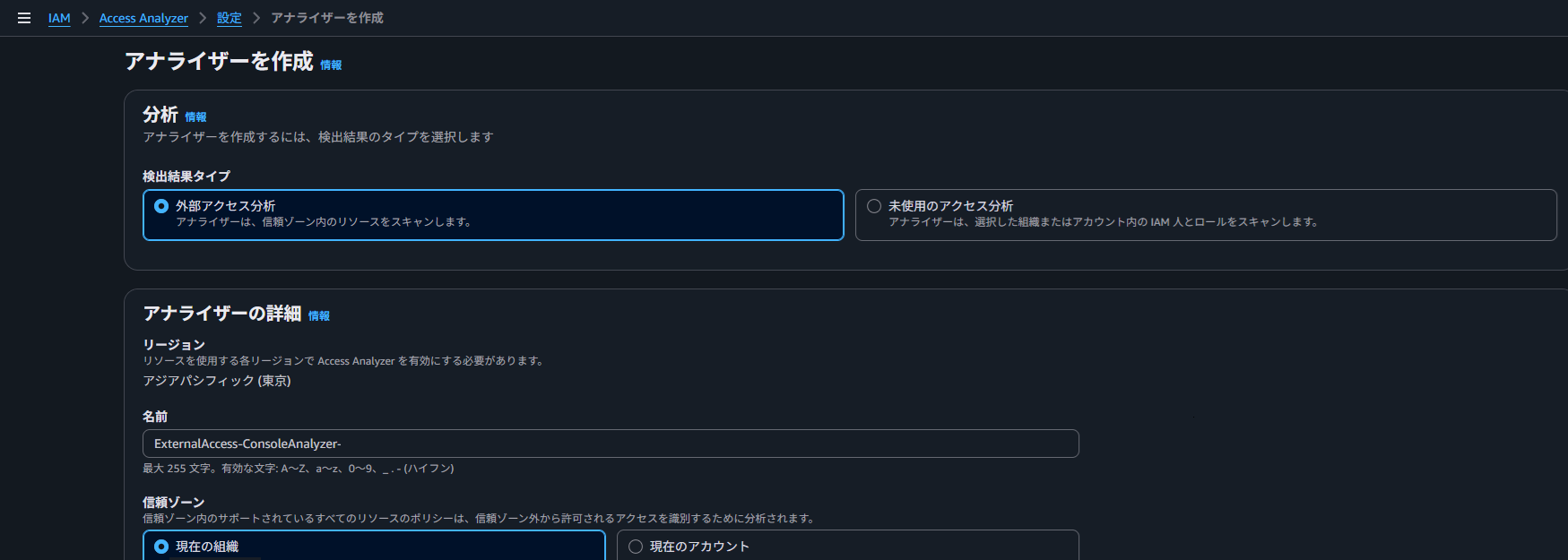

ステップ1:有効化

IAMの画面から「Access Analyzer」を選び、アナライザーを作成します。「外部アクセス分析」または「未使用のアクセス分析」を選択した後、対象の組織単位、またはアカウント単位を選択します。手順は以上です。

ステップ2:検出結果を確認

数分後、外部からアクセス可能なリソースの一覧が表示されます。S3、IAMロール、KMSなどが主な対象です。

まとめ

IAM Access Analyzerは、「知らない間に開放されたリソース」を発見するための強力なツールです。特にセキュリティ意識の高い組織では、標準装備すべきサービスと言っても過言ではありません。

“攻撃される前に見つける”――それがIAM Access Analyzerの真価です。